コラム

2022-02-04

AWSなどクラウドにおけるセキュリティについて

本記事では、AWSをはじめとするクラウド利用時のセキュリティ対策について、システム設計・ネットワーク設計・運用設計の観点から検討すべき事項について紹介します。

記事の前半では、クラウドを利用する際のセキュリティの基本的な考え方について解説します。また、記事の後半では、AWSを事例に具体的なセキュリティ設計について解説します。本記事を通して、特に現在オンプレミスで稼働しているシステムをAWSなどのクラウドへ移行することを検討しているものの、セキュリティ対策で不安を抱えている方は、その不安が軽減されるでしょう。

目次

クラウドのメリットとデメリット

まずはオンプレミスと比較した際のクラウドのメリット・デメリットを確認しましょう。

クラウドのメリット

社内に物理的な設備を持つ必要がなく、導入コストが安い

クラウドは基本的に使ったリソース分だけ支払う従量課金制であり、サーバ等の物理機材を購入する必要がないため、導入コストを抑えシステムを構築することが可能です。

サーバの追加、ストレージの追加などが容易

クラウドは、いつでも簡単にWebブラウザからサーバ台数の追加やストレージの追加などを行うことができるため、スケールアップやスケールアウトが容易です。

遠隔地からの操作が可能

クラウドは基本的にインターネットを介してアクセスするため、設定次第で社外からもアクセス可能で、在宅勤務やテレワーク中も柔軟に対応することが可能です。

運用の一部をクラウド事業者が実施するため、運用負担が軽減される

サーバOSのパッチ適用、データベースのパッチ適用、災害対策、データセンター自体の安全確保など運用の一部をクラウド事業者が実施するため、運用にかかる手間を軽減することが可能です。

クラウドのデメリット

セキュリティ面で不安を感じる

物理的に自社外にあるサーバを使用することになるため、セキュリティ面での不安を感じることがあるでしょう。

トータルコストがオンプレミスより高くなる可能性がある

初期費用はクラウドが安いものの、スペックやトラフィック量などによっては、トータルコストでオンプレミスの方が安くなる可能性があります。

クラウドの障害発生時に提供事業者の対応を待つ必要がある

クラウド事業者を起因とする障害が発生した際には、自社で対応する必要はありませんが、逆を言えば事業者の対応を待つことしかできないのが一般的です。

回線の速度が安定しない

一般的にクラウドを利用する際にはインターネットを介して通信するため、通信経路によっては回線速度が遅くなってしまいます。

以上のデメリットのうち、特にクラウド移行において最大の壁となるのは、セキュリティ面での不安だと考えられます。上司や顧客から必ずと言っていいほど「セキュリティ面は大丈夫?」と聞かれるのではないでしょうか。

そのため、クラウド事業者側もセキュリティ対策に力を入れています。AWSにおいてもクラウドのセキュリティを最優先事項として挙げ[※1]、AWSのオペレーターが顧客のサーバから情報を引き抜くなどのAWS社内に起因するセキュリティ事故が発生しないように徹底的に対策されています。

しかし、大部分のセキュリティ対策については、AWSを用いて利用者が設定を適切に行うなどの対策を施す必要があるので、次項でこれらについて考えていきましょう。

クラウド利用時のセキュリティの基本的な考え方

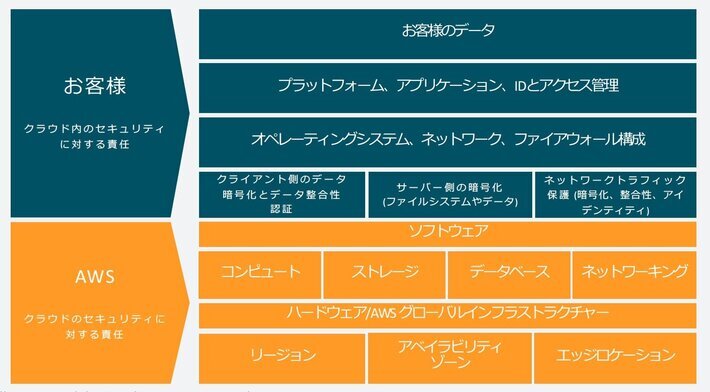

クラウドの利用にあたって、事業者と利用者でそれぞれ負う運用上の責任範囲が定められています。この責任範囲を明確化するための考え方が「責任共有モデル」です。

責任共有モデルでは、障害発生時や運用保守などにおいて、利用者とサービス事業者の間で責任分担の境界線が明確に引かれています。そのため、クラウドセキュリティを考える上で、責任共有モデルで定められた境界線に従いセキュリティ設計をすることが求められます。下図はセキュリティに関する利用者とAWSにおける責任共有モデルです。

Amazon Web Services「AWS責任共有モデル」

責任共有モデルに従い、AWSでは施設、ハードウェアなどに関わるセキュリティに対して運用責任を負います。一方で、利用者はOSやインストールしたアプリケーションのアップデート、データの暗号化などに運用責任を負います。AWS以外のクラウドを利用する際にも、責任共有モデルを把握することで、自社がどの部分のセキュリティ対策に注力するべきかを認識することができます。

セキュリティに関してユーザーが考えるべきポイント

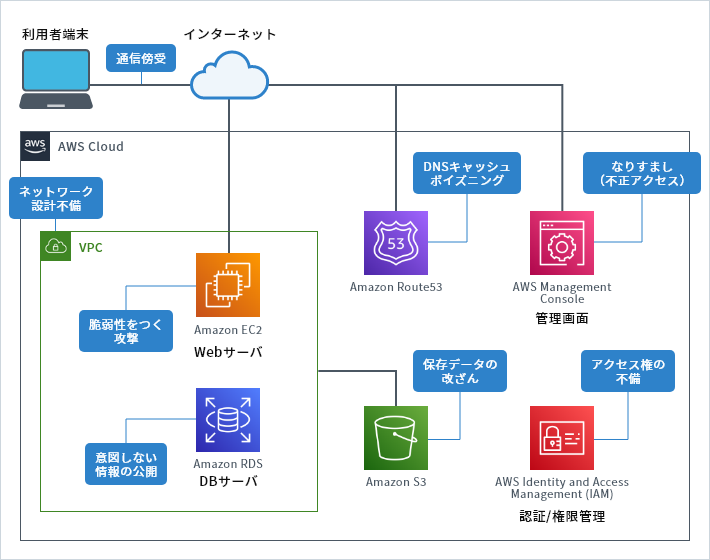

クラウドセキュリティを考える上でのポイントは、上述の責任共有モデルを正しく理解し、必要な対策を実施することです。まずはクラウド利用時にユーザーが対策を実施する必要のある様々な脅威を把握しましょう。下図にAWSを例として、クラウド利用時のセキュリティ上の脅威を示します。

クラウド利用時の脅威例

オンプレミスであってもクラウドであっても存在する脅威と、クラウド特有の脅威があります。例えば、図中の「脆弱性をつく攻撃」はどんなシステムであっても存在する脅威になります。一方で、クラウド特有の脅威は主に下記2点に起因するものであると考えられます。

- 通信傍受など自社端末からAWSにアクセスするまでの経路に起因する脅威

- 情報漏えいといったクラウド環境でデータを扱うことに起因する脅威

以降ではクラウド特有の脅威を中心に、システム設計、ネットワーク設計、運用設計のそれぞれで検討するべき事項についてAWSの事例を踏まえ紹介します。

システム設計におけるセキュリティに関わる検討事項

システム設計時のセキュリティの重要性

AWSでは「Well-Architectedフレームワーク」と呼ばれるシステム設計に関するベストプラクティスが提供されています。Well-Architectedフレームワークの中で大きく5つのシステム設計に関するカテゴリがあり、セキュリティはその1つです[※2]。このことからもセキュリティはAWSのシステム設計で非常に重要な項目であると言えます。企画・システム設計段階からセキュリティを意識することで、問題の発生を未然に防ぐことが可能です。

セキュリティ対策の検討の流れ

システム設計時の具体的なセキュリティ対策を策定するにあたり、いくつか調査すべき事項があります。システム設計時には主に以下に示す流れでセキュリティ設計を実施します。

-

STEP01

防護対象となる資産(データなど)の調査

-

STEP02

防護対象に対する脅威の調査

-

STEP03

防護対象が攻撃された際のリスクを評価

-

STEP04

各防護対象に対するセキュリティ要求水準の決定

-

STEP05

具体的なセキュリティ対策の設計

まず初めにクラウドで扱うデータなどの資産を洗い出し(ステップ①)、防護対象に対するセキュリティ上の脅威を検討します(ステップ②)。そして、それらがサイバー攻撃を受けた際のリスクを評価し(ステップ③)、その結果から導いたセキュリティの要求水準(ステップ④)を満たすセキュリティ対策を設計します(ステップ⑤)。

ステップ③は、評価結果によってセキュリティ対策のレベルが異なることから、特に重要な検討です。例えば、Web上で公開している自社製品のカタログであれば、既に公開されており機密情報ではないため、データの改ざん対策を実施するなど単純な対策を取ります。一方で、顧客の個人情報については、絶対に漏えいさせてはならない極秘データとなるので、監査証跡を残すなど複雑なセキュリティ対策が必要です。なお、リスク評価の手法については、ISMSやISO/IEC27001など公的に確立された手法で実施することをおすすめします。

リスク評価が完了したところで、自社の情報セキュリティポリシーも考慮しステップ④のセキュリティ要求水準を決定します。そして最後に要求水準を満たすための具体的な設計をします。AWSでは、様々なセキュリティ機能を提供しており、オンプレミスより比較的容易にセキュリティ対策を実施することができます。

- Webアプリケーションに対する攻撃からの防御を目的としたAWS WAFを導入する

- 脅威検知を目的としたAmazon GuardDutyを導入する

- アクセスの一元管理を目的としたAWS Single-Sign-Onを導入する

また、以上のようなセキュリティ機能を追加する以外にも、VPCを必要な単位ごとに分割しサイバー攻撃発生時の被害を低減する、NAT Gatewayを設置しEC2をパブリックサブネットに設置しないなど、クラウド環境を適切に設計することもシステムの堅牢化につながります。

ネットワーク設計におけるセキュリティに関わる検討事項

クラウド利用時のセキュリティに関するネットワーク設計は、以下の3通りに分けて検討を実施します。

- クラウド外(主にインターネット)→クラウドへの通信

- サーバ間などクラウド内の通信

- クラウド→クラウド外(主にインターネット)への通信

このうち、今回は最もセキュリティリスクの高い「クラウド外→クラウドへの通信」について考えてみましょう。クラウド利用時の脅威例の図が示すように、クラウド外からクラウドへアクセスする際の脅威として、通信傍受や不正アクセスなど様々な脅威が存在します。

これらの脅威に対しネットワーク設計のセキュリティ対策として最も簡単であるのは、送信元を限定することです。社内環境からなどあらかじめ送信元を限定しておくことで、攻撃者からの通信を遮断することができます。送信元を限定した上で、Security Group IDごとにアクセス制御を実施することが有効です。その他にも通信の暗号化を施すなど様々なネットワークに関わるセキュリティ対策があります。

また、そもそもインターネット上からのアクセスを遮断する対策もあります。AWSではAWS Direct Connect(以下、Direct Connect)を使用し、インターネットを経由せずAWSを利用することができます。セキュリティ面での堅牢化だけでなく、通信速度が向上するなど様々なメリットがあります。Direct Connectの詳細は「AWS Direct Connectとは?基本を解説!メリット・デメリットから利用方法まで」を参照ください。

運用設計におけるセキュリティに関わる検討事項

運用設計時にセキュリティの観点で意識するべきことは、「利便性とセキュリティのトレードオフ」を考慮することです。例えば、不正なログインを防ぐセキュリティ施策として通常のIDとパスワードに加え、ワンタイムパスワード・電話認証・生体認証など複数の認証方式を組み合わせましょう。この際、認証方法を増やせば増やすほど基本的に不正ログインの可能性は低くなりますが、同時に手順が煩雑になり利便性が低下します。つまり、運用設計ではセキュリティと利便性の両輪で検討したうえで、最適なセキュリティ対策をすることが望ましいと言えます。

また、運用設計としてユーザーを適切に管理することが重要です。AWS利用時には、IAMについて下記の観点で定期的に確認を実施することが望ましいです。

- 各ユーザーは適切な権限であるか(とりあえず、管理者権限を与えていないか?)

- IAMユーザーを複数人で共有して使用していないか

- 使用していないIAMユーザーが残っていないか

また、セキュリティアップデートについても定期的に実施するように計画するようにしましょう。既知のサイバー攻撃に対しては、適宜アップデートを実施し、システムに内在する脆弱性を極力減らすことが有効なセキュリティ対策です。

まとめ

本記事では、AWSなどクラウド利用におけるサイバーセキュリティ対策について解説しました。クラウド利用時の責任範囲の明確化を目的とした責任共有モデルを踏まえ、システム設計・ネットワーク設計・運用設計の各観点で検討するべき基本的なセキュリティ対策についてAWSを例に解説しました。

一般的にクラウド環境は適切なセキュリティ対策を施すことで、オンプレミスと比べても高い堅牢性を確保できると言われています。しかしながら、インターネット上につながることがボトルネックとなりクラウド利用をためらう方もいます。そういった課題解決のため、弊社ではインターネットを介さずAWSを利用するDirect Connectの導入を支援しています。また、セキュリティ含めお客様の要望や状況に合わせて、クラウド環境の設計・構築・運用・管理を代行するマネージドサービスを提供しています。クラウドの利用でお困りの際はお気軽にお問い合わせください。

関連資料をダウンロード

AWS・Azure・OCI・Google Cloudマネージドサービスご紹介資料

AWS、Azure、OCI、Google Cloudなどのパブリッククラウドの環境構築から運用までお任せいただけるマネージドサービスのご紹介資料です。

出典

- [※1] Amazon Web Services「AWS セキュリティドキュメント」

- [※2] Amazon Web Services「Well-Architected フレームワーク」